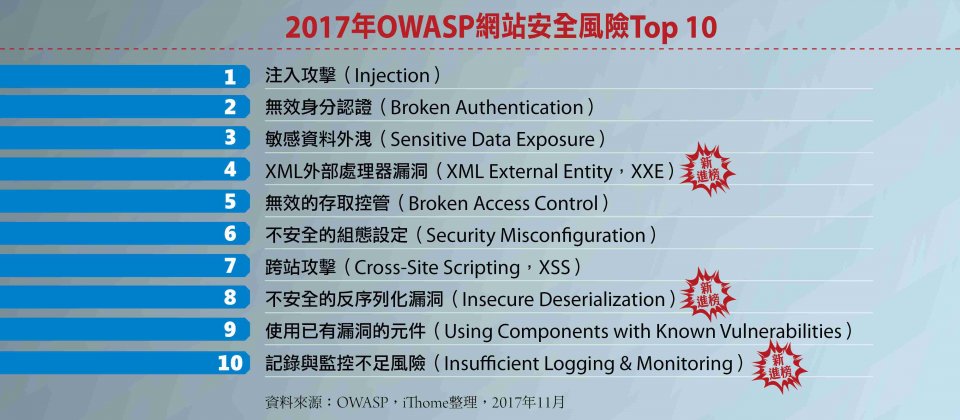

好的,我們開始從 Web 領域開始囉

Web 顧名思義就是網路相關的題型

複習一下昨天講的

分析網頁框架

我們戳戳看,幸運的話可以找到洞

攻擊

常用工具

好啦~ 講了這麼多我們開始實做吧

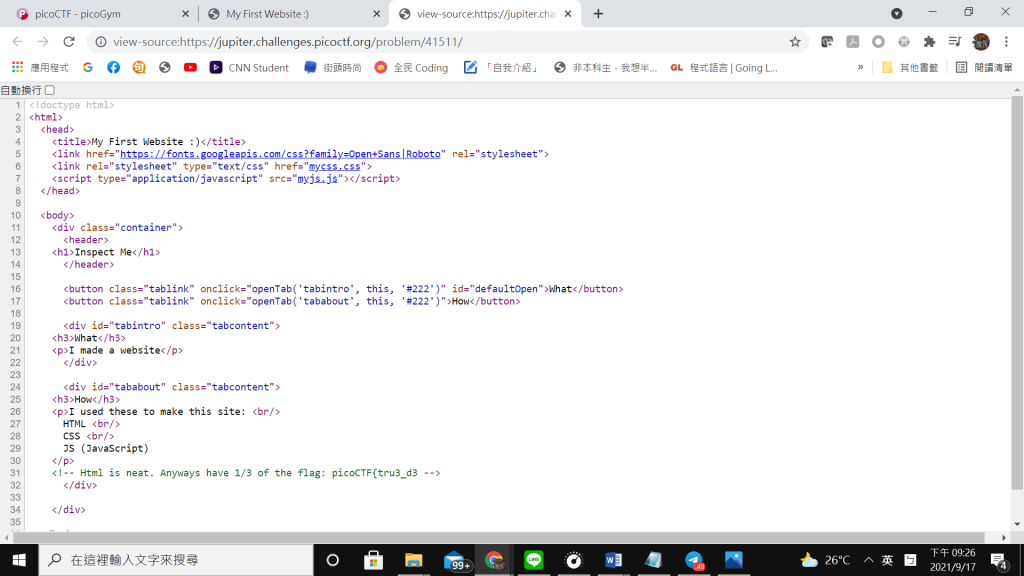

Kishor Balan tipped us off that the following code may need inspection: https://jupiter.challenges.picoctf.org/problem/44924/ (link) or http://jupiter.challenges.picoctf.org:44924

提示

Hints 1 : How do you inspect web code on a browser?

Hints 2 : There’s 3 parts

link 給他點下去,空空如也,再來要怎麼辦呢??

用你聰明的小腦袋想一想

當然是按右鍵檢視原始碼囉

第31行有註解耶,趕緊看看

他說這是 flag 的1/3: picoCTF{tru3_d3 ,其他在哪裡呢??

睜大眼睛找一找喔,別放棄

有沒有覺得上面怪怪的??

答對了就是第 6.7 行!!

<"mycss.css">

<"myjs.js">

我們點下去

耶耶有了![]()

2/3 flag: t3ct1ve_0r_ju5t

3/3 flag: _lucky?832b0699}

成功了

解完收工睡覺囉

我們明天見